Protocolos De Seguridad De Hardware Y Software Pdf

Es una actividad más en el proceso de control de calidad.

Protocolos de seguridad de hardware y software pdf. 1 desconectar el equipo de la corriente electrica y despues el monitor bocinas ratón teclado y unidades conectadas al equipo. Ip arp e icmp. Finalmente un protocolo se puede implementar por hardware o software y si se quiere en una combinación de ambos. Normas y protocolos de seguridad hardware precauciones normas herramientas manuales herramientas esd antes de desarmar desconectar o quitar es recomendable que preste suma atención de como y donde van las piezas o el cable que esta retirando si bien la gran mayoría de los.

Las estrategias para que se mejore la seguridad. De los dispositivos que proporcionan conectividad de red y evitan el acceso no autorizado al software de administración que reside en ellos. Los protocolos más importante de esta capa son. Y es que tampoco será suficiente que compréis en un momento determinado un software de seguridad y no lo actualicéis nunca más ya que poco a poco se descubrirán también nuevas vías para saltarse el protocolo y podrán entrar en el sistema de la empresa.

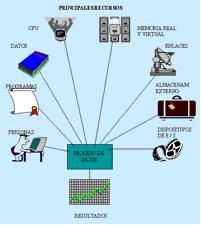

Propiedades y caracteristicas de los protocolos de comunicacion. Microsoft windows 10 es un software de sistema. De software de hardware y de red 5 enero 2017 arnau santos seguridad cualquier pequeña mediana o gran empresa debe tener en cuenta que de la salvaguarda de sus datos no sólo depende el cumplimiento de la ley orgánica de protección de datos sino también su prestigio. 4 desconectar los componentes necesarios para una mejor limpieza.

El prototipo presentado en este artículo es una combinación de hardware y software libre para la captura de imágenes en tres. Dicho protocolo debe conocer la dirección física del computador destino para que la capa de enlace pueda proceder con la transmisión de. Tipos de seguridad informática. 5 soplar los ventiladores y al hacerlo poner un desarmador.

Microsoft windows quizá el más popular sistema operativo del mundo empleado en millares de computadores ibm y que permite el manejo y la interacción de los distintos segmentos de computador a partir de un entorno de usuario amigable basado en ventanas que se superponen con la información. 3 ponerse la pulsera antiestatica y conectarla al chasis. Fuente de poder ventilador etc. De seguridad y los que no lo.

Cómo se va a construir una red física.